Конфигурируем приложение SSO¶

Настроенный в предыдущем разделе проект можно запустить, выполнив команду dotnet run внутри папки AuthProvider. Первый запуск займёт некоторое время, так как приложению потребуется выполнить миграции БД. Как бы то ни было, после того, как всё будет готово, откроем адрес https://localhost:5001/admin в браузере, чтобы убедиться, что всё работает правильно.

Если наша админская консоль заработала правильно, и никаких ошибок не было, можно перейти к регистрации клиентского приложения. Клиентским приложением в контексте SSO будет любое приложение, которому разрешено переходить к странице логина приложния SSO и запрашивать у него токен аутентификации.

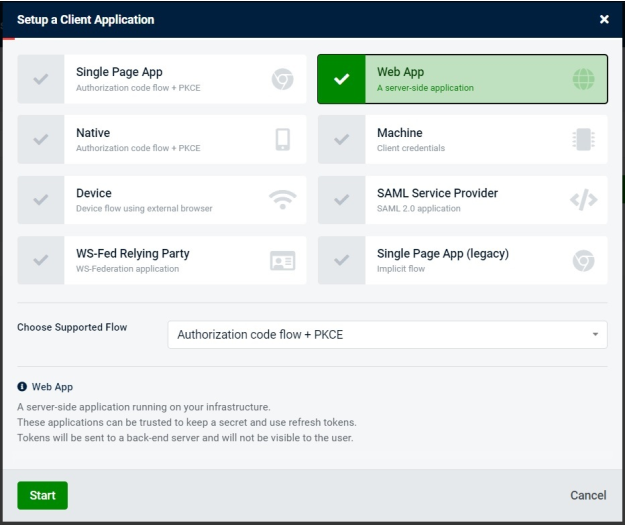

Сперва перейдём к вкладке Clients и создадим нового клиента; в диалоговом окне выберем Web App:

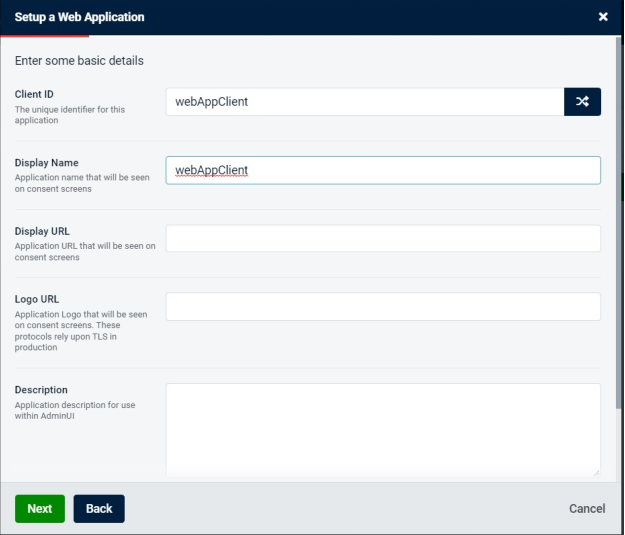

После этого введём webAppClient в полях Display Name и Client ID. Важно, чтобы значение Client ID совпадало с тем, что будет задано в клиентском приложении. Именно это значение будет использоваться для идентификации клиентского приложения при запросе.

Далее введем URL, на который будет перенаправляться пользователь после успешной аутентификации (Callback URL). Может быть переопределен при запросе.

На следующем экране нужно ввести секрет клиентского приложения. Обычно используют строчку, сгенерированную каким-нибудь генератором паролей, но для наших демонстрационных целей мы используем строку webAppClientSecret.

Внимание!

Относитесь к этому секрету, как к паролю! Используйте секретные строки, которые невозможно подобрать!

Далее нам предложат добавить допустимые клиентские роли, оставим всё по умолчанию.

После того, как клиент создан, перейдём на вкладку Roles и добавим две роли — user и admin.

Далее переходим на вкладку Users и добавляем несколько пользователей. После создания пользователя, перейдём на подвкладку Roles раздела детальной информации пользователя и на ней добавим пользователю одну или несколько ролей.

Дата создания : 26 февраля 2023 г.